Schneller Aufbau eines sicheren Cloud-verbundenen IoT-Gerätenetzwerks mit Edge-Computing-Fähigkeiten

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2020-05-06

Der Aufbau eines Internet der Dinge (Internet of Things, IoT) -Netzwerks mit Edge-Computing-Ressourcen ist zwar sehr gefragt, kann aber ein entmutigendes Unterfangen sein, da mehrere Anforderungen an Endpunktgeräte, Edge-Computing-Systeme und sichere Cloud-Konnektivität gestellt werden. Obwohl die einzelnen Elemente der erforderlichen Lösung leicht verfügbar sind, erfordert die Integration aller Elemente in eine nahtlose, effiziente IoT-Anwendung das Eintauchen in die komplexen Aufgaben der Implementierung nicht nur der Endpunkt- und Edge-Hardware-Plattformen, sondern auch der Dienstschnittstellen, Kommunikationsmethoden und Sicherheitsprotokolle, die von IoT-Cloud-Anbietern benötigt werden.

In letzter Zeit ist ein stetiger Strom von höher integrierten IoT-Lösungen entstanden, die Entwicklern helfen sollen, schneller auf den Markt zu kommen. Beispielsweise bietet eine Reihe von Cloud-fähigen Endpunkt- und Edge-Computing-Produkten von Microchip Technology eine Standardlösung, die für eine einfache Verbindung mit den IoT-Diensten von Amazon Web Services (AWS) und dem Edge-Computing-Dienst AWS IoT Greengrass entwickelt wurde.

In diesem Artikel wird kurz erörtert, warum intelligente Systeme am Netzwerkrand eingesetzt werden sollten. Anschließend wird sie die AWS-qualifizierten Boards von Microchip vorstellen, die als Cloud-fähige Sensor-Endpunktsysteme dienen. Der Artikel wird dann zeigen, wie diese Endpunkte mit einer Edge-Computing-Plattform kombiniert werden können, die auf einem drahtlosen System-on-Modul (SOM) basiert, das mit AWS-Zugangsdaten und Servicesoftware vorinstalliert ist, um eine nahezu transparente Verbindung zur AWS-Wolke zu ermöglichen.

Kombination von Endpunkt- und Randsystem

Die leichte Verfügbarkeit von kostengünstigen Systemen mit geringem Stromverbrauch hat die Implementierung so genannter Endpunktsysteme vereinfacht, bei denen es sich um die Sensor- und Aktuatorvorrichtungen handelt, die den weitesten Bereich der IoT-Anwendungsperipherie ausmachen. Obwohl diese Endpunktsysteme bei vielen IoT-Anwendungen direkt mit der Cloud verbunden sind, erfordern komplexere Anwendungen oft den Einsatz so genannter Randsysteme, die funktionell zwischen Endpunkten und der IoT-Cloud liegen.

Durch die Bereitstellung lokaler Verarbeitungsfunktionen in unmittelbarer Nähe einer Reihe von IoT-Endpunkten können Edge-Systeme die Latenzzeit in engen Rückkopplungsschleifen reduzieren oder Zeitanforderungen für industrielle Prozesssteuerungen erfüllen. Randsysteme stellen lokale Ressourcen bereit, die für die Verarbeitung komplexerer Algorithmen wie maschinelles Lernen oder ausgeklügelte Vorverarbeitungsroutinen benötigt werden, um Daten zu bereinigen und das Volumen und die Geschwindigkeit der in die Wolke übertragenen Daten zu reduzieren. Diese lokale Verarbeitungskapazität erweist sich als entscheidend bei der Unterstützung fortschrittlicher Sicherheitsrichtlinien und Datenschutzanforderungen wie der Datenminimierung vor der Übertragung über das öffentliche Internet.

Verbesserung von IoT-Anwendungen mit AWS IoT Greengrass

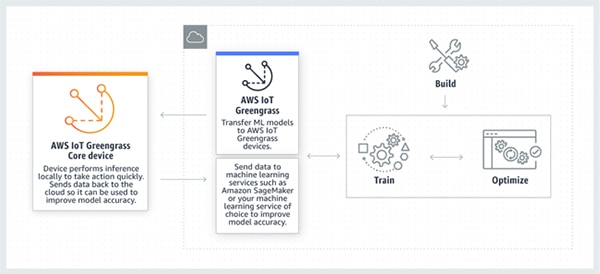

Amazon Web Services (AWS) formalisiert Edge-Verarbeitungsfunktionen mit seinem AWS IoT Greengrass-Service, der einen Teil seiner Cloud-Services als Greengrass Core auf dem Edge-Gerät bereitstellt. Greengrass wurde für die enge Zusammenarbeit mit Cloud-Diensten entwickelt, die auf skalierbaren AWS-Cloud-Ressourcen laufen. Greengrass bietet einen relativ einfachen Weg für die Bereitstellung und Aktualisierung von Inferenzmodellen für maschinelles Lernen, die mit Tools wie der vollständig verwalteten AWS SageMaker-Plattform für maschinelles Lernen erstellt wurden (Abbildung 1).

Abbildung 1: AWS IoT Greengrass vereinfacht die lokale Verarbeitung und die Randbereitstellung von erweiterten Funktionen, einschließlich maschineller Lernmodelle, die in der maschinellen Lernumgebung AWS SageMaker trainiert wurden. (Bildquelle: Amazon Web Services)

Abbildung 1: AWS IoT Greengrass vereinfacht die lokale Verarbeitung und die Randbereitstellung von erweiterten Funktionen, einschließlich maschineller Lernmodelle, die in der maschinellen Lernumgebung AWS SageMaker trainiert wurden. (Bildquelle: Amazon Web Services)

Die lokale Verarbeitung ist nur einer der Vorteile eines Edge Service wie AWS Greengrass. Bei der Bereitstellung einer Art Schnittstellenpuffer zwischen Endpunktsystemen und Cloud-Ressourcen spielen Edge-Systeme auch eine Schlüsselrolle bei der Erfüllung der Anforderungen von IoT-Anwendungen in Bezug auf reduzierte Latenzzeiten, verbesserten Datenschutz und Sicherheit sowie verbesserte Verfügbarkeit. AWS Greengrass bietet die Grundlage für die Bereitstellung dieser Fähigkeiten.

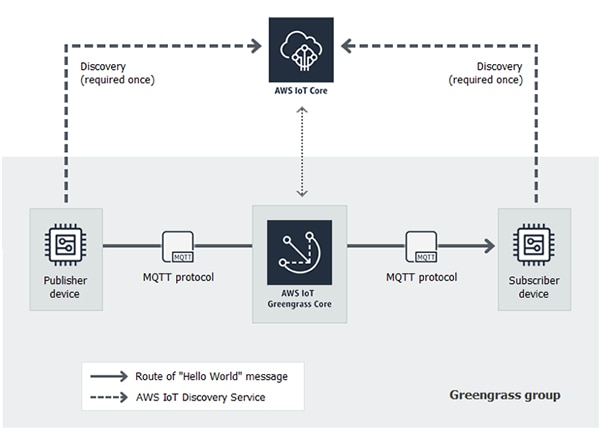

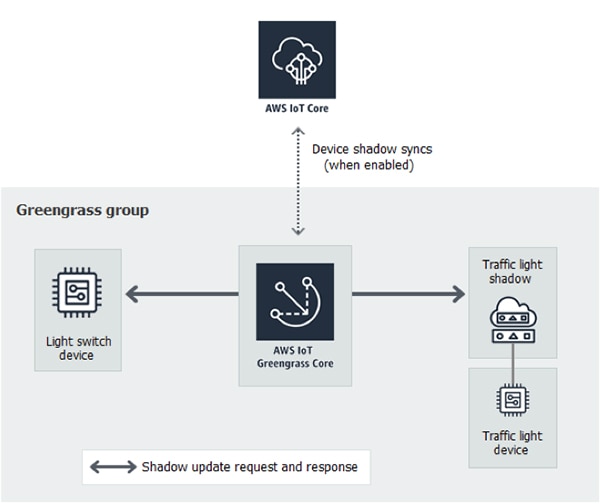

Im AWS Greengrass-Modell interagieren Endpunktgeräte innerhalb einer definierten Greengrass-Gruppe nach einer einmaligen Entdeckungsphase mit Cloud-Diensten über MQ Telemetry Transport (MQTT)-Messaging, das von einem Greengrass-Core-Gerät verwaltet wird, miteinander (Abbildung 2).

Abbildung 2: Innerhalb einer AWS IoT Greengrass-Gruppe können Endpunktgeräte miteinander und mit der Cloud über MQTT-Messaging kommunizieren, das von einem Greengrass-Core-Gerät verwaltet wird. (Bildquelle: Amazon Web Services)

Abbildung 2: Innerhalb einer AWS IoT Greengrass-Gruppe können Endpunktgeräte miteinander und mit der Cloud über MQTT-Messaging kommunizieren, das von einem Greengrass-Core-Gerät verwaltet wird. (Bildquelle: Amazon Web Services)

Sobald die Geräte in einer Greengrass-Gruppe eingesetzt werden, können sie zusammenarbeiten, um langwierige Roundtrip-Verzögerungen zu vermeiden, die bei IoT-Bereitstellungen mit IoT-Geräten, die direkt mit der Cloud kommunizieren, auftreten. Stattdessen können die Geräte einander direkt über MQTT-Kanäle signalisieren, die durch die lokalen Verarbeitungsfunktionen des Greengrass Core-Geräts vermittelt werden.

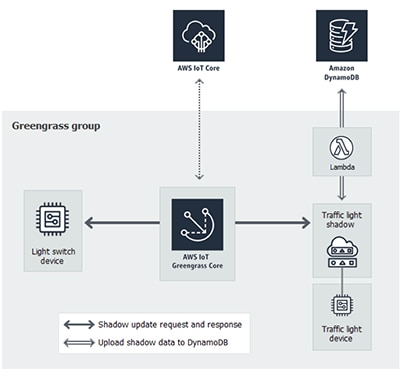

Wenn die Verbindung zur Wolke verloren geht, können die Geräte unter der Verwaltung des Greengrass-Kerngeräts weiter funktionieren. Umgekehrt können, wenn ein Gerät offline geht, andere Geräte und die Cloud-basierte Anwendung unter Verwendung von Daten weiter funktionieren, die von einem virtuellen Geräteschatten verwaltet werden, der jedem physikalischen Gerät zugeordnet ist (Abbildung 3).

Abbildung 3: Edge-Computing-Service-Architekturen wie AWS IoT Greengrass helfen bei der Aufrechterhaltung der Verfügbarkeit, indem sie Schattengeräte bereitstellen, die die neuesten Gerätezustandsdaten beibehalten können, so dass IoT-Anwendungen auch dann weiter funktionieren, wenn das zugehörige physikalische Gerät offline geht. (Bildquelle: Amazon Web Services)

Abbildung 3: Edge-Computing-Service-Architekturen wie AWS IoT Greengrass helfen bei der Aufrechterhaltung der Verfügbarkeit, indem sie Schattengeräte bereitstellen, die die neuesten Gerätezustandsdaten beibehalten können, so dass IoT-Anwendungen auch dann weiter funktionieren, wenn das zugehörige physikalische Gerät offline geht. (Bildquelle: Amazon Web Services)

Obwohl vom Konzept her einfach, kann die Umsetzung dieser Koordination zwischen einer Reihe von IoT-Geräten eine Herausforderung darstellen. Für einen typischen IoT-Entwickler stellt die volle Ausnutzung dieser Möglichkeiten des Edge Computing eine gewaltige Kombination aus Hardware, Software und Systemadministration dar. Auf der Hardware-Ebene muss ein Netzwerk von geeigneten Endpunkt- und Edge-Computing-Geräten aufgebaut und eingesetzt werden. Es muss Software geschrieben werden, um sichere Kommunikation innerhalb des lokalen Netzwerks von IoT-Endpunkten und Edge-Geräten sowie mit Cloud-Diensten zu implementieren. Schließlich müssen diese Geräte entsprechend konfiguriert, mit geeigneten privaten Schlüsseln und Zertifizierungen versehen und untereinander und mit dem IoT-Cloud-Service authentifiziert werden.

Um den Prozess zu vereinfachen, bietet eine Reihe von Microchip-Platinen AWS-qualifizierte Drop-in-Lösungen sowohl für Endpunkt- als auch für Randgeräte, die einfach und sicher mit dem AWS Greengrass Core lokal und mit dem AWS IoT Core in der Cloud verbunden werden können.

Cloud-fähige Endpunktsysteme

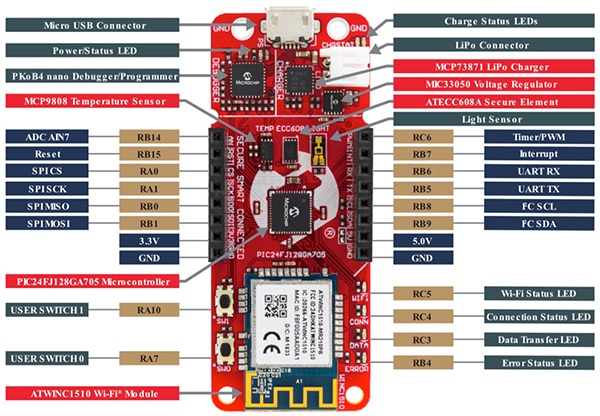

Die Karten PIC-IoT WA und AVR-IoT WA von Microchip sind für den schnellen Einsatz als Endpunktsysteme konzipiert und bieten eine sofort einsatzbereite Konnektivität mit dem AWS IoT Core. Die beiden Boards bieten die gleiche Gesamtfunktionalität, sind aber so konzipiert, dass sie Entwicklern, die mit der Microchip PIC Mikrocontroller-Familie vertraut sind, und Entwicklern, die mit der Microchip AVR ATmega Mikrocontroller-Familie arbeiten, eine vertraute Plattform bieten. Basierend auf dem Microchip ATMEGA4808 8-Bit-Mikrocontroller verwendet das AVR-IoT WA-Board den gleichen Satz von Komponenten wie der PIC-IoT WA (Abbildung 4), der auf dem Microchip PIC24FJ128GA705 16-Bit-Mikrocontroller basiert.

Abbildung 4: Die Microchip AVR-IoT WA- und PIC-IoT WA-Boards bieten Cloud-fähige Endpunktsysteme, die die gleiche Ergänzung an unterstützenden Geräten umfassen, die um verschiedene Microchip-Mikrocontroller herum aufgebaut sind, einschließlich eines 16-Bit-PIC-Mikrocontrollers für das hier gezeigte PIC-IoT WA-Board. (Bildquelle: Microchip Technology)

Abbildung 4: Die Microchip AVR-IoT WA- und PIC-IoT WA-Boards bieten Cloud-fähige Endpunktsysteme, die die gleiche Ergänzung an unterstützenden Geräten umfassen, die um verschiedene Microchip-Mikrocontroller herum aufgebaut sind, einschließlich eines 16-Bit-PIC-Mikrocontrollers für das hier gezeigte PIC-IoT WA-Board. (Bildquelle: Microchip Technology)

Für die Konnektivität enthalten die Karten jeweils einen Microchip ATWINC1510-MR210PB zertifiziertes Wi-Fi-Modul, das speziell für IoT-Geräte mit niedrigem Stromverbrauch entwickelt wurde. Das Modul integriert 8 Megabit (Mbits) Flash und eine komplette Sende- und Empfangs-Radiofrequenz (RF)-Signalkette einschließlich Leistungsverstärker (PA), rauscharmem Verstärker (LNA), RF-Schalter, Power-Management und gedruckter Antenne. Neben dem integrierten Boot-Read-Only-Speicher (ROM) für schnelles Booten der Firmware unterstützt der eingebaute Netzwerk-Stack Standard-Internet-Protokolle, die Hardware-Beschleuniger verwenden, um Transport Layer Security (TLS) und Wi-Fi-Sicherheitsprotokolle zu beschleunigen.

Neben einem digitalen Präzisions-Temperatursensor vom Typ Microchip MCP9808 und einem Photodiodensensor vom Typ Vishay TEMT6000X01 enthält jede Platine einen mikroBUS-Steckverbinder. Mit diesem Steckverbinder können Entwickler die Hardware-Basis leicht erweitern, indem sie Zusatzplatinen aus der breiten Auswahl an verfügbaren Mikroe Click boards auswählen. Für das Strom- und Akkumanagement enthalten die Boards jeweils einen Microchip MCP73871T-2CCI/ML, der sowohl die Stromversorgung des Systems als auch das Aufladen des Lithium-Ionen-Akkus über eine USB-Stromquelle oder ein Netzteil ermöglicht.

Aus Sicherheitsgründen enthält jede Karte einen Microchip ATECC608A als sicheres Element. Für diese Boards wird dieses Gerät mit vorinstallierten Schlüsseln und Zertifikaten geliefert, um sofort einsatzbereite Unterstützung für AWS IoT-Authentifizierungs- und Sicherheitsmechanismen zu bieten.

Unter Verwendung ihrer Sammlung von On-Board-Hardwarekomponenten und vorinstallierter Firmware sind die Boards so konzipiert, dass sie sich mit minimalem Aufwand mit dem AWS IoT Core verbinden lassen. Entwickler müssen das Board nur über ein Mikro-USB-Kabel, das an ihren PC angeschlossen ist, einschalten. Nachdem das Board mit seinen eigenen Zugangsdaten oder denen des Entwicklers eine Verbindung zu einem lokalen Wi-Fi-Zugangspunkt hergestellt hat, baut es automatisch eine MQTT-Verbindung mit dem AWS IoT Core auf, indem es den integrierten TCP/IP-Stack des Wi-Fi-Moduls und die vordefinierten Sicherheitszugangsdaten verwendet. Nachdem diese MQTT-Verbindung hergestellt wurde, beginnt das Board sofort mit der Übertragung von Daten von seinen Temperatur- und Lichtsensoren. Entwickler können die Ergebnisse auf einer gerätespezifischen Seite in einem Microchip-Sandbox-Konto einsehen.

Microchip stellt diese Basisanwendung in separaten Repositories für PIC-IoT WA code und AVR-IoT WA code zur Verfügung. Durch die Untersuchung dieses Codes können Entwickler ein schnelles Verständnis der grundlegenden Entwurfsmuster gewinnen, wie z.B. die Verwendung von MQTT-Verbindungen bei der Kommunikation mit der Wolke, um Sensordaten zu senden und Befehle oder Daten zu empfangen (Listing 1).

Kopieren

// This will get called every 1 second only while we have a valid Cloud connection

static void sendToCloud(void)

{

static char json[PAYLOAD_SIZE];

static char publishMqttTopic[PUBLISH_TOPIC_SIZE];

ledTickState_t ledState;

int rawTemperature = 0;

int light = 0;

int len = 0;

memset((void*)publishMqttTopic, 0, sizeof(publishMqttTopic));

sprintf(publishMqttTopic, "%s/sensors", cid);

// This part runs every CFG_SEND_INTERVAL seconds

if (shared_networking_params.haveAPConnection)

{

rawTemperature = SENSORS_getTempValue();

light = SENSORS_getLightValue();

len = sprintf(json,"{\"Light\":%d,\"Temp\":%d.%02d}", light,rawTemperature/100,abs(rawTemperature)%100);

}

if (len >0)

{

CLOUD_publishData((uint8_t*)publishMqttTopic ,(uint8_t*)json, len);

if (holdCount)

{

holdCount--;

}

else

{

ledState.Full2Sec = LED_BLIP;

LED_modeYellow(ledState);

}

}

}

//This handles messages published from the MQTT server when subscribed

static void receivedFromCloud(uint8_t *topic, uint8_t *payload)

{

char *toggleToken = "\"toggle\":";

char *subString;

ledTickState_t ledState;

sprintf(mqttSubscribeTopic, "$aws/things/%s/shadow/update/delta", cid);

if (strncmp((void*) mqttSubscribeTopic, (void*) topic, strlen(mqttSubscribeTopic)) == 0)

{

if ((subString = strstr((char*)payload, toggleToken)))

{

if (subString[strlen(toggleToken)] == '1')

{

setToggleState(TOGGLE_ON);

ledState.Full2Sec = LED_ON_STATIC;

LED_modeYellow(ledState);

}

else

{

setToggleState(TOGGLE_OFF);

ledState.Full2Sec = LED_OFF_STATIC;

LED_modeYellow(ledState);

}

holdCount = 2;

}

}

debug_printer(SEVERITY_NONE, LEVEL_NORMAL, "topic: %s", topic);

debug_printer(SEVERITY_NONE, LEVEL_NORMAL, "payload: %s", payload);

updateDeviceShadow();

}

Listing 1: Entwickler können Code-Beispiele in den Software-Repositories von Microchip untersuchen, um ein besseres Verständnis wichtiger Entwurfsmuster zu erhalten, wie z.B. den Austausch von MQTT-Nachrichten mit Cloud-Diensten, wie in diesen beiden Funktionen gezeigt wird. (Codequelle: Microchip Technology)

Entwickler können diesen Code mit einer Vielzahl von Entwicklungsressourcen erweitern. Microchip unterstützt die Entwicklung kundenspezifischer Software mit seiner MPLAB X integrierten Entwicklungsumgebung (IDE), der Cloud-basierten MPLAB Xpress IDE und den kostenlosen MPLAB XC Compilern. Zum Debuggen enthält jedes Board den Nano-Debugger Microchip PICkit On-Board (PKOB), der eine zusätzliche Debugging-Hardware-Schnittstelle überflüssig macht. Entwickler greifen auf den PKOB-Debugger über die USB-Verbindung zu ihrem PC zu, während sie in der MPLAB X IDE arbeiten.

AWS Greengrass-fähige Lösung

Microchip macht die Erweiterung ihres IoT-Netzwerks mit Edge-Computing-Ressourcen auf der Basis von AWS Greengrass fast so einfach wie die Bereitstellung von Endpunkten, die mit der Cloud verbunden sind.

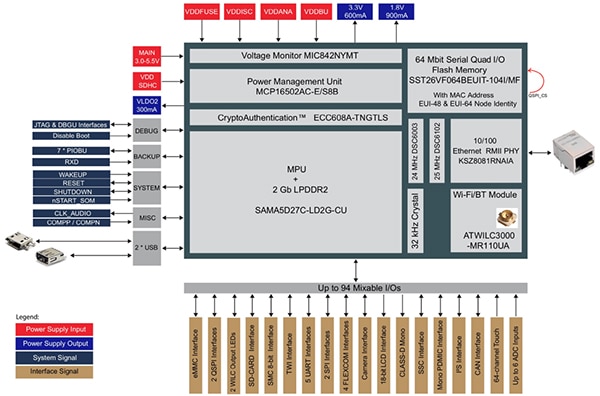

Für die Edge-Computing-Plattform bietet Microchip sein ATSAMA5D27-WLSOM1 drahtloses (WL) System-on-Module (SoM) mit AWS-qualifizierter AWS Greengrass-Unterstützung an. Wie bei den Microchip-Endpunktkarten bietet der ATSAMAMA5D27-WLSOM1 eine umfassende Hardware-Plattform, die für die einfache Anbindung an AWS IoT-Core-Dienste entwickelt wurde (Abbildung 5).

Abbildung 5: Der Mikrochip ATSAMA5D27-WLSOM1 integriert eine vollständige Palette von Geräten, die für ein AWS IoT Greengrass-qualifiziertes Edge-Computing-System erforderlich sind. (Bildquelle: Mikrochip-Technologie)

Abbildung 5: Der Mikrochip ATSAMA5D27-WLSOM1 integriert eine vollständige Palette von Geräten, die für ein AWS IoT Greengrass-qualifiziertes Edge-Computing-System erforderlich sind. (Bildquelle: Mikrochip-Technologie)

Für seinen Host-Prozessor verwendet der WLSOM1 den stromsparenden SAMA5D27 System-in-Package (SiP) ATSAMA5D27C-LD2G-CU, die den hochleistungsfähigen Arm Cortex-A5-Prozessor auf der Basis von SAMA5D27 von Microchip integriert, der zwei Gigabits (Gbits) stromsparenden synchronen dynamischen Speicher mit doppelter Datenrate 2 (LPDDR2-SDRAM) enthält.

Wie seine Endpunktkarten enthält auch das WLSOM1 von Microchip ein zertifiziertes drahtloses Modul. In diesem Fall verwendet Microchip seinen ATWILC3000, der sowohl Wi-Fi- als auch Bluetooth-Konnektivität mit Koexistenz durch eine Kombination aus integrierten Hardware-Beschleunigern, integrierten Prozessoren und Stack-Firmware unterstützt. Der WLSOM1 bietet auch eine drahtgebundene Konnektivität, die von einem Microchip KSZ8081RNAIA Ethernet-Transceiver verwaltet wird. Der Microchip enthält seinen 64 Mbit SST26VF064BEUI Flash, der mit einem von IEEE zugewiesenen 6-Byte Extended Unique Identifier (EUI-48) und 8-Byte EUI-64 vorinstalliert ist. Dies gewährleistet eine weltweit eindeutige MAC-Adresse, um eine zuverlässige Verbindung zum öffentlichen Internet herzustellen. (Siehe "Flash-Speicher mit eingebauter MAC-Adresse können bei der Entwicklung eine echte Hilfe sein").

Schließlich enthält das WLSOM1 das sichere Element ATECC608A für hardwarebasierte Sicherheit. Dank seines hohen Integrationsgrades benötigt der WLSOM1 relativ wenige Bauteile, die über Entkopplungskondensatoren und Pullup-Widerstände hinausgehen, um die Hardwareschnittstelle in ein Board-Design zu implementieren.

Die Einrichtung eines WLSOM1-basierten Boards auf AWS IoT Greengrass erfordert sehr wenig Aufwand. Tatsächlich besteht der größte Teil der Bemühungen darin, AWS-Dienste für ihre Nutzung einzurichten. Microchip bietet Entwicklern dazu Schritt-für-Schritt-Anleitungen, einschließlich der Erstellung eines AWS-Kontos und der Definition einer Greengrass-Gruppe von Greengrass-Kern- und Endpunktgeräten. Nachdem das Zielsystem auf einem Linux-Entwicklungssystem erstellt wurde, laden die Entwickler das Zielbild, die Greengrass Core-Software und die Zertifikate auf den WLSOM1 hoch, in der Regel mit Hilfe eines SDCard-Flash-Laufwerks (Secure Digital Card).

Authentifizierung und sichere Kommunikation funktionieren dank der hardwarebasierten Sicherheit, die das sichere Element ATECC608A bietet, für den Entwickler transparent. Für Greengrass Edge-Systeme spielt der ATECC608A jedoch eine tiefere Rolle beim Schutz der privaten Schlüssel, die der sicheren Kommunikation zwischen dem Greengrass Core, der auf dem Edge-System läuft, und der AWS-Wolke zugrunde liegen.

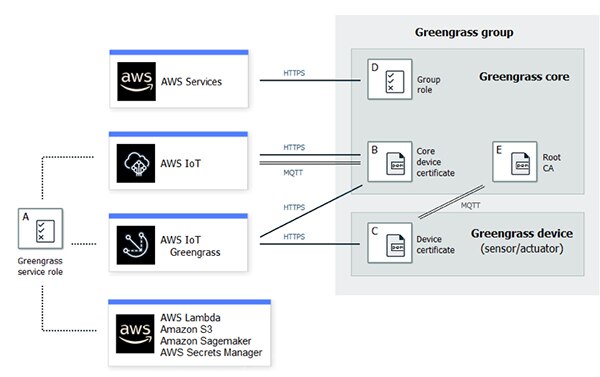

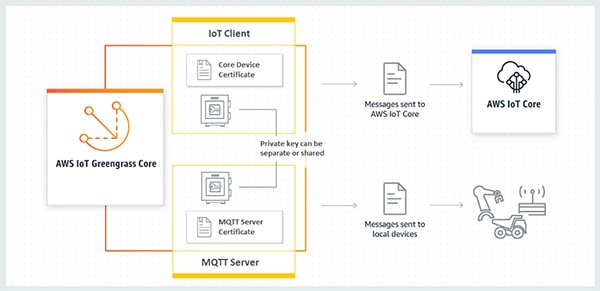

Geräte in einer Greengrass-Gruppe sind auf digitale Zertifikate angewiesen, um sich gegenseitig und ihre Nachrichten innerhalb der Gruppe und mit cloudbasierten AWS-Diensten zu authentifizieren (Abbildung 6). Wenn die zugrundeliegenden Sicherheitsmechanismen und -protokolle durch ungeschützte private Schlüssel oder betrügerische Zertifikate kompromittiert werden, können wiederum die Gruppe und sogar Cloud-basierte Ressourcen kompromittiert werden.

Abbildung 6: Um sichere Kommunikationstransaktionen zu gewährleisten, sind AWS Cloud Services und AWS IoT Greengrass-Gruppen auf mehrere Zertifikate angewiesen, die durch private Schlüssel gesichert werden, die in Endpunkten und dem Greengrass Core Device gespeichert sind. (Bildquelle: Amazon-Webdienst

Abbildung 6: Um sichere Kommunikationstransaktionen zu gewährleisten, sind AWS Cloud Services und AWS IoT Greengrass-Gruppen auf mehrere Zertifikate angewiesen, die durch private Schlüssel gesichert werden, die in Endpunkten und dem Greengrass Core Device gespeichert sind. (Bildquelle: Amazon-Webdienst

AWS schützt sich und die Anwendungen seiner Benutzer, indem es nur Interaktionen mit vertrauenswürdigen Geräten zulässt, die ein sicheres Hardware-Element enthalten, das in der Lage ist, die privaten Schlüssel zu schützen, die für die sichere Kommunikation zwischen dem Greengrass Core-Gerät und dem AWS IoT Core sowie zwischen dem Greengrass Core-Gerät und den Endpunkten verwendet werden (Abbildung 7).

Abbildung 7: Ein Greengrass Core-Gerät beruht auf der sicheren Speicherung privater Schlüssel unter Verwendung sicherer Elemente wie dem ATECC608A-Gerät, das in den drahtlosen Mikrochip ATSAMA5D27-WLSOM1 integriert ist. (Bildquelle: Amazon Web Services)

Abbildung 7: Ein Greengrass Core-Gerät beruht auf der sicheren Speicherung privater Schlüssel unter Verwendung sicherer Elemente wie dem ATECC608A-Gerät, das in den drahtlosen Mikrochip ATSAMA5D27-WLSOM1 integriert ist. (Bildquelle: Amazon Web Services)

AWS hat sowohl das sichere Element WLSOM1 als auch das sichere Element ATECC608A als Greengrass-qualifizierte Lösungen identifiziert, die in der Lage sind, ihre Sicherheitsanforderungen zu erfüllen. Tatsächlich unterstützt der ATECC608A die erweiterten Sicherheitskapazitäten der AWS, die im Rahmen der IoT Greengrass Hardware Security Integration (HSI) bereitgestellt werden. HSI verwendet den Public Key Cryptography Standards #11, der eine Industriestandard-Anwendungsprogrammierschnittstelle (API) für die Kommunikation zwischen einem Prozessor und einem Hardware-Sicherheitsmodul (HSM) definiert, das zur Speicherung privater Schlüssel verwendet wird. Im WLSOM1 wird der ATECC608A als ein AWS Greengrass-qualifizierter HSM bezeichnet. Unterstützung für diese Standard-Sicherheitsschnittstelle ist besonders wichtig für Linux-basierte Systeme, die in Edge-Systemen im Allgemeinen und in Greengrass-Core-Geräten im Besonderen verwendet werden.

Mit dieser sicheren Software-Basis können Entwickler ihre Greengrass Core Edge-Systeme sicher um lokale Verarbeitungsfunktionen erweitern, indem sie AWS Lambda-Funktionen verwenden, die ein relativ einfaches ereignisgesteuertes Programmiermodell bieten. Während benutzerdefinierter Code, der auf dem Greengrass-Kerngerät läuft, spezifische Anwendungsanforderungen unterstützen kann, ermöglichen die AWS-Lambda-Funktionen diesen Geräten die direkte Interaktion mit AWS-Wolkendiensten. Beispielsweise können Entwickler problemlos Lambda-Funktionen implementieren, die Endpunkte mit AWS-Diensten verbinden, wie z. B. Amazons Datenbankmanagementsystem NoSQL DynamoDB zur Datenspeicherung oder andere Dienste aus dem umfangreichen AWS-Angebot (Abbildung 8).

Abbildung 8: AWS IoT Greengrass ermöglicht Edge-Systemen die lokale Verarbeitung einschließlich der Verwendung von AWS Lambda-Funktionen für die einfache Integration mit AWS Cloud Services für Datenspeicherung, maschinelles Lernen und andere Fähigkeiten. (Bildquelle: Amazon Web Services)

Abbildung 8: AWS IoT Greengrass ermöglicht Edge-Systemen die lokale Verarbeitung einschließlich der Verwendung von AWS Lambda-Funktionen für die einfache Integration mit AWS Cloud Services für Datenspeicherung, maschinelles Lernen und andere Fähigkeiten. (Bildquelle: Amazon Web Services)

Fazit

Der Aufbau eines IoT-Netzwerks mit Edge-Computing-Ressourcen kann sich als ein entmutigendes Unternehmen erweisen, das vielfältige Anforderungen an Endpunktgeräte, Edge-Computing-Systeme und sichere Cloud-Konnektivität stellt. Es gibt zwar einzelne Teile der erforderlichen Lösung, aber ihre Integration in eine koordinierte IoT-Anwendung hat dazu geführt, dass Entwickler mit den komplexen Aufgaben der Implementierung der von IoT-Cloud-Anbietern benötigten Dienstschnittstellen, Kommunikationsmethoden und Sicherheitsprotokolle konfrontiert sind.

Wie gezeigt, bietet eine Reihe von Cloud-fähigen Endpunkt- und Edge-Computing-Produkten von Microchip Technology eine Standardlösung, die für die einfache Verbindung mit AWS IoT-Diensten und dem AWS IoT Greengrass Edge-Computing-Dienst entwickelt wurde. Entwickler können die AWS-qualifizierten Endpunkt-Boards von Microchip und eine drahtlose System-auf-Modul-Edge-Computing-Plattform verwenden, um eine nahezu transparente Konnektivität zur AWS-Cloud bereitzustellen und die Bereitstellung von IoT-Netzwerken zu beschleunigen.

Weiterführende Literatur

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.